所有被识别的应用都为用户提供了登录Facebook账号来禁用应用内广告的选项。选择该选项的用户会看到一个真正的Facebook登录表单,其中包含输入用户名和密码的字段。

Dr. Web的研究人员写道:

“这些木马使用了一种特殊的机制来欺骗他们的受害者。在启动时从一个C&C服务器接收到必要的设置后,他们将合法的Facebook网页

https://www.facebook.com/login.php加载到WebView中。接下来,他们将从C&C服务器接收到的JavaScript加载到同一个WebView中。该脚本被直接用于劫持输入的登录凭据。之后,该JavaScript使用JavascriptInterface注释提供的方法将窃取的登录名和密码传递给木马应用,木马应用将数据传输给攻击者的C&C服务器。在受害者登录他们的账号后,木马还从当前的授权会话中窃取了cookies。这些cookies还被发送给了网络罪犯。

对恶意程序的分析显示,他们都收到了窃取Facebook账户登录名和密码的设置。然而,攻击者可以很容易地改变木马的设置并命令它们加载另一个合法服务的网页。他们甚至可以使用钓鱼网站上的完全伪造的登录表单。因此,木马可能被用来窃取任何服务的登录名和密码。”

研究人员发现了隐藏在这些应用中的五种恶意软件变体。其中三个是原生Android应用,其余两个使用的则是Google的Flutter框架--这是为跨平台兼容性而设计的。Dr. Web指出,它将所有这些木马归类为同一种木马,因为它们使用相同的配置文件格式和相同的JavaScript代码来窃取用户数据。

Dr. Web将这些变异确定为:

Android.PWS.Facebook.13

Android.PWS.Facebook.14

Android.PWS.Facebook.15

Android.PWS.Facebook.17

Android.PWS.Facebook.18

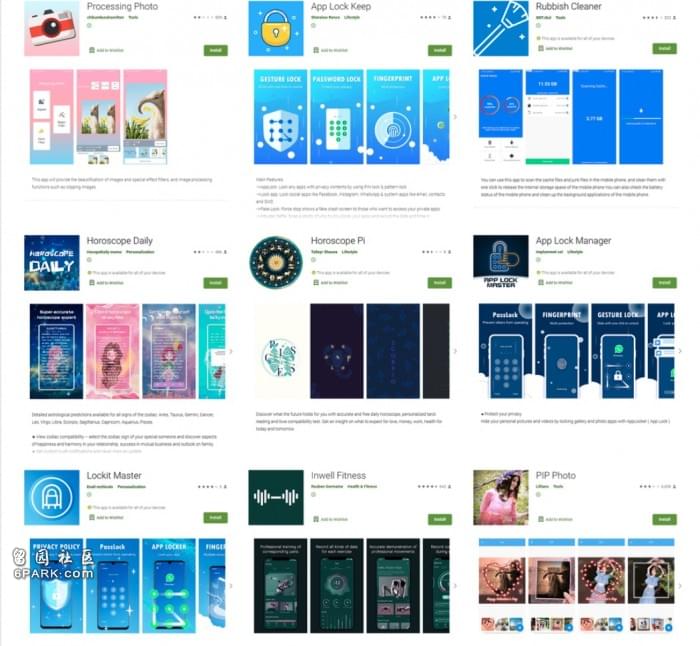

其中大部分下载量来自一款名为PIP Photo的应用,其下载次数超过580万次。其次是Processing Photo,下载量超过50万次。剩下的应用是:

Rubbish Cleaner:超10万次下载

Inwell Fitness:超10万次下载

Horoscope Daily:超10万次下载

App Lock Keep:超5万次下载

Lockit Master:超5000次下载

Horoscope Pi:1000次下载

App Lock Manager:10次下载

现在,所有这些应用都已经从Google Play中删除。Google的一位发言人表示,该公司还禁止了所有9款应用的开发者在其应用商店中使用,这意味着他们将不允许提交新的应用。Google的做法是正确的,但这对开发者来说只是一个很小的障碍,因为他们只需一次性支付25美元就能使用不同的名字注册一个新的开发者账号。

任何下载过上述应用的人都应该仔细检查自己的设备和Facebook账号,看看是否有任何被攻破的迹象。