当时有个外国黑客发现了iCloud云盘的漏洞,借此入侵明星的iPhone,窃取藏在里面的私密照。

自己私底下看看也就算了,关键这位黑客特别热爱分享,把明星的大尺度照片上传到推特、ins等平台上供大家欣赏。

被曝光照片的明星多达101位,其中以好莱坞女明星为主,比如大表姐多珍妮佛·劳伦斯、寡姐斯嘉丽·约翰逊、艾薇儿·拉维尼等。

全球各地网友瞬间被引爆,此事成为了2014年影响最大的年度事件,前2个月的美国队长裸照泄露不如它的热度十分之一。

哔哥那会在上学,也感受到事件波及之大,打开百度贴吧、微博等App清一色在讨论苹果艳照门事件,班里还有不少热心人士主动分享照片。

感谢那几位同学,让我看到如此精妙绝伦的东西,感受世界的美好。

然而就在艳照门过去6年后,iPhone被曝出了更为严重的漏洞。

不仅仅可以窃取照片,还能控制整台iPhone,为所欲为。

2分钟彻底控制iPhone

据CCTV2报道,谷歌公司的网络安全研究员伊恩·比尔发现了iPhone存在重大漏洞。

可以在不接触手机的情况下,只要2分钟就能彻底控制iPhone,取得包括照片、通讯录在内的一切敏感信息。

为了解释清楚漏洞的原理,研究员专门写了一篇3万字的长文描述发现过程。

哔哥帮小伙伴总结一下:漏洞源自于苹果公司的AWDL协议,AirDrop便是靠该协议实现文件投送滴。

也就是说,拥有AirDrop功能的设备都有可能中招,比如iPad、MacBook、Watch等。

他拍下了破解iPhone的全过程视频,耗费2分钟时间便成功控制iOS系统。

不仅随意查看手机下载照片,还能打开摄像头拍照拍视频,启动麦克风录音。

一旦被恶意利用拿去偷拍监视,后果不堪设想,影响之大远非艳照门能比,怕是会波及几亿的苹果用户。

你们想想呐,假如洗澡的时候,别人远程打开你的iPhone摄像头开始录像,帮你拍一段春光乍泄入浴大戏,明天成了某91论坛的红人,你慌不慌?

有机智的小伙伴想到了防范方法:我关闭AirDrop,不用不就行了吗?

不好意思,谷歌安全研究员伊恩·比尔表示,哪怕你关闭了AirDrop,他依然有办法强制开启实现入侵。

看到这里, 是不是有种胆战心惊的感觉?

小伙伴请放心,别忘记谷歌公司和苹果公司是坚固的合作伙伴关系,谷歌安全团队早早把漏洞信息上报给苹果了。

在今年5月份的系统更新中,苹果已经修复了该漏洞,再无入侵破解的可能。

而且伊恩·比尔最后说了,自己一个人花了整整半年时间才找到入侵方法。

一个顶级的黑客尚需要半年,更别遑论其他半桶水的非职业黑客了,给他们2年时间也未必能得手,何况是在漏洞已修复的情况下,更是无稽之谈。

所以使用iPhone的小伙伴安一万个心吧,对你们没有一丝影响。

实际上,这不是今年iPhone第一次被破解了。

1秒搞定iPhone12 Pro

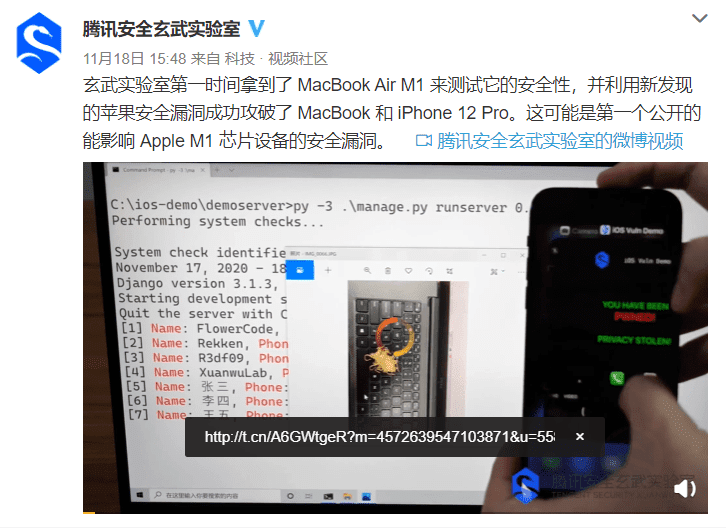

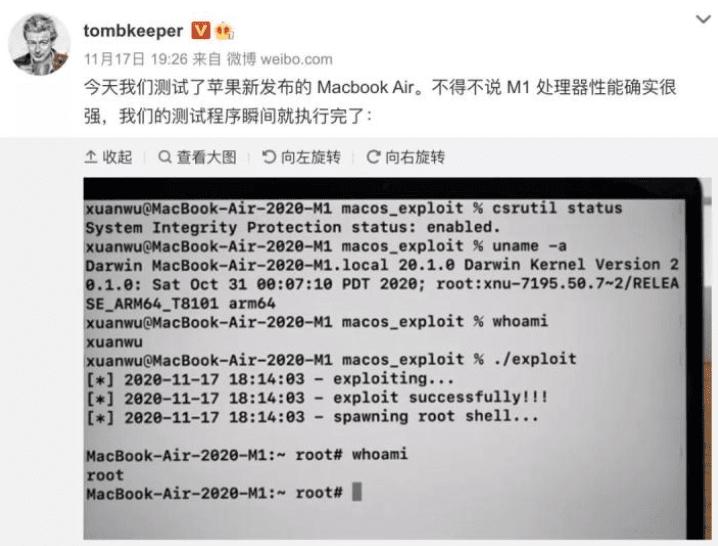

早在11月18日,腾讯安全玄武实验室以1秒钟的夸张速度,瞬间攻破iOS14的防御,取得iPhone 12Pro的最高权限。

他们录下了详细破解步骤,并将视频上传到微博,可惜账号粉丝不多,没引起太多的关注。

和谷歌利用协议漏洞入侵手机不同,腾讯玄武实验室并非利用iPhone本身的漏洞进行破解。

而是通过M1芯片的BUG,仅仅用了几行代码,啪一下,很快地取得Root权限,完全控制手机。

手机里的照片、通讯录,轻轻一按全部上传到服务器里。

哔哥惊呆了,作为同时持有iPhone、安卓的双机党用户,非常清楚iOS与安卓之间的差别。

没想到印象中最安全,以封源方式运行的iOS14系统,就这么轻易地被几串代码破解了?

你让因为过度开放导致满身BUG的安卓情以何堪?

在评论区里,有许多网友表示不敢相信这个结果,然而现实摆在面前,不得不接受。

搞笑的是,玄武实验室负责人于旸事后发微表扬了M1芯片。

他说:不得不说M1芯片确实很强,我们的测试程序(破解程序)瞬间就执行完了。

言外之意:M1不仅运行PR快,用来破解iPhone12更快。

哔哥觉得这事也不能全怪苹果,人无完人,金无赤足,世界上不存在绝对安全的系统。

但凡是人类开发的应用,必然附有无数漏洞,仅是尚未被发现罢了。

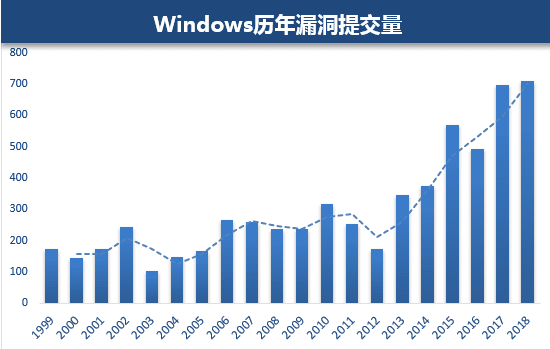

典型便是Windows,第一代到现在的Windows已经30年了,按道理随着版本的迭代优化,理应越做越好。

然而微软反其道而行,漏洞不仅没有变少,反而越来越多,18年达到700个,是1999年的4倍。

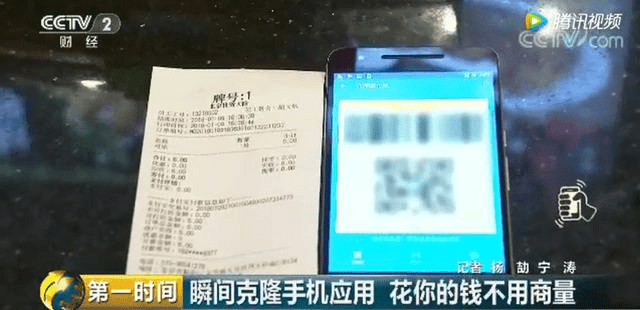

安卓亦是如此,前几年的盗刷、远程转账、偷拍,被控制当肉鸡的新闻层出不同。

当然iOS也出现过“盗刷门”,大家半斤八两,针尖对麦芒,谁也不比谁好多少。

不过在App审核以及权限控制方面,还是得夸夸iOS,不像安卓App,习惯随地拉屎,严重拖累系统运行。

说白了,手机仅是一个工具,是工具必然存在缺陷。

我们能做的,就是在利用工具满足需求的同时,学会如何保护隐私。