如果是放在几年前。

主打开放的安卓,确实没法和封闭管理的iOS相提并论。

别说隐私保护了。

别说隐私保护了。安卓就连在网页上,下载安装一个App都得担心受怕。

有些流氓App,会把自己的图标缩成1个像素点。

咱们肉眼看过去,压根就看不到有个软件在桌面挂着...

好在这几年,手机厂商们都比较重视安全和隐私。

如果是在非应用商店下载App,系统会有安全风险提示,有效减少用户中招的概率。

那如果在应用商店里面安装App,安全性是不是就更高了呢?

理论上来说,是的。

理论上来说,是的。毕竟应用商店经过官方审核,流氓诈骗App基本混不进去。

但凡事都有例外,就连咱们印象中,比安卓安全N倍的iOS也没少出篓子。

回想果子哥上一次被“偷家”,是App Store被曝有大量瑟瑟App。

回想果子哥上一次被“偷家”,是App Store被曝有大量瑟瑟App。

而这次呢,事态是没辣么严重。

而这次呢,事态是没辣么严重。但也实打实的,关乎到iPhone用户们的钱财。

事情起因呢,是论坛上有位老哥发帖。

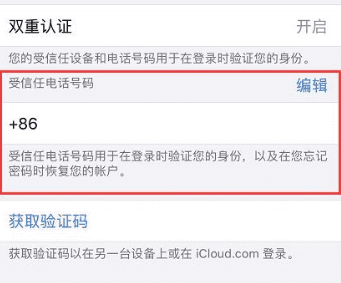

他表示,自己的家人给Apple ID开启了双重认证,把防诈骗手段做得很到位了。

但日防夜防,套路难防。

在安全手段拉满的情况下,他家人还是被某个App成功钓鱼了。

在安全手段拉满的情况下,他家人还是被某个App成功钓鱼了。最后,不仅手机数据没了。

连绑定了Apple ID的银行卡,也被盗刷了1.6万元。

emmm...

emmm...说好的App Store很安全呢?

有机友可能想到了。

有机友可能想到了。有没有可能,是因为他家人下载App的姿势不对呢?

要是走侧载的路子,比如TestFlight、企业证书和 IPA啥的。

那安全性确实没有保障,果子哥也管不到这些地方。

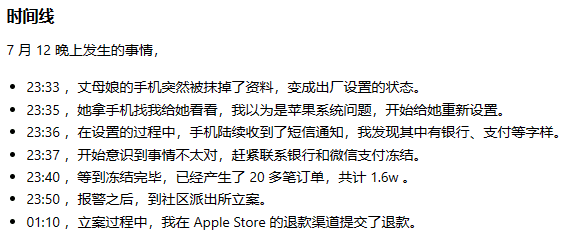

但很骚的是,那位老哥的家人,就是从App Store直接安装的App。

但很骚的是,那位老哥的家人,就是从App Store直接安装的App。而App的名字,也很朴实无华 -- 菜谱大全。

其实从软件名字就能看出。

其实从软件名字就能看出。诈骗分子针对的,是那些年纪稍大,处理家长里短的长辈们。

长辈们对手机套路本就了解不深,骗子只要往App里多加个“假验证”步骤,往往能钓鱼成功。

那么,这次的骗子又用了啥新奇套路?

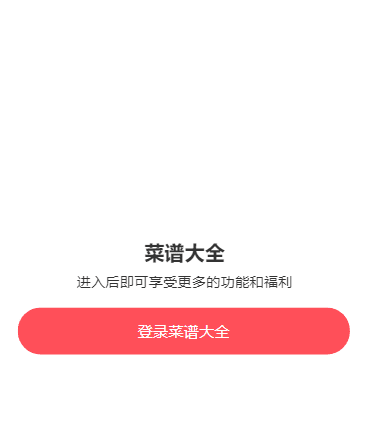

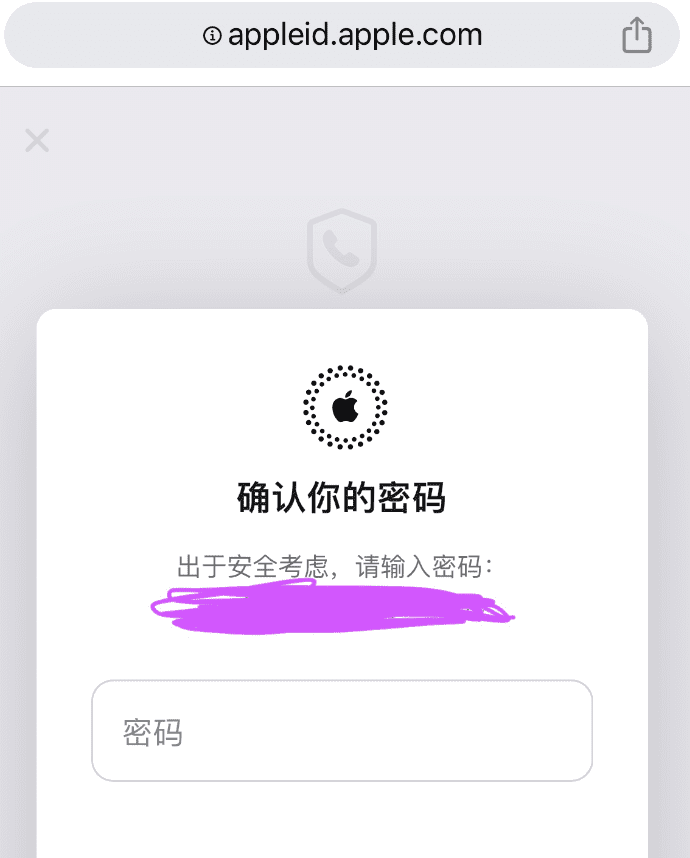

一开始还没啥异常,帖主的丈母娘就用Apple ID正常登录。

机哥也仔细检查了,鉴定为正版登录弹窗。

机哥也仔细检查了,鉴定为正版登录弹窗。

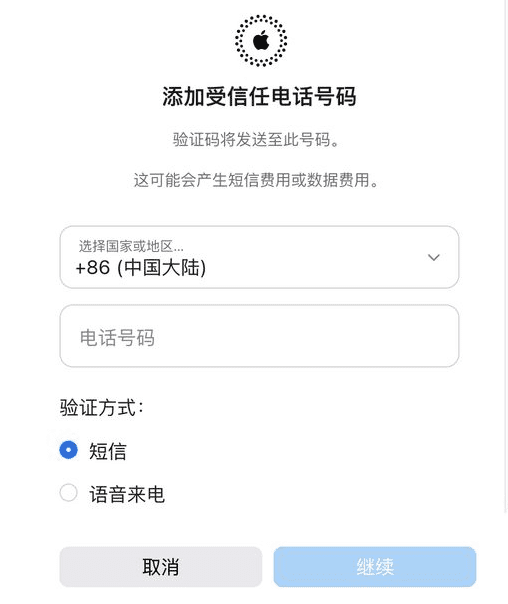

但来到下一步,障眼法悄然冒出。

但来到下一步,障眼法悄然冒出。这个弹窗显然是钓鱼的,你看它连AppleID都没写对...

只是界面和iOS原生弹窗做得很像。

帖主的丈母娘也没想太多,在这输入了密码,并点击确定。

帖主的丈母娘也没想太多,在这输入了密码,并点击确定。

也是从这个流程开始。

也是从这个流程开始。对方拿到了他丈母娘的Apple ID和密码。

接下来,骗子就捣鼓起了熟悉的操作。

盗号→创建家庭共享→拉小号进去消费盗刷

说时迟那时快,对方很快用小号开始疯狂消费。

等帖主发现不对劲了,赶紧打电话联系银行冻结支付,也为时已晚。

一万多块钱,被对方刷走了。

一万多块钱,被对方刷走了。

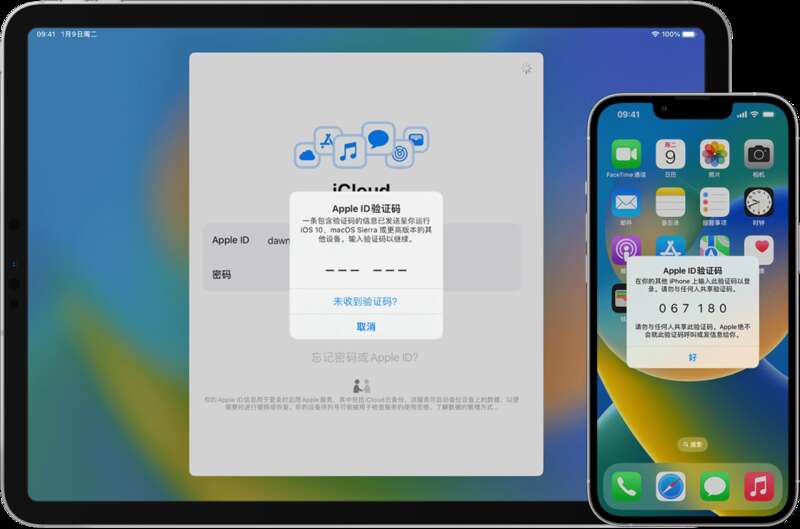

机哥也很疑惑啊,不是说开启了双重认证吗?

只有输对账号密码,再接收“受信任设备”的六位验证码,才能真正登录上Apple ID啊。

但根据帖主的描述,他丈母娘压根没见过,双重认证的界面。

但根据帖主的描述,他丈母娘压根没见过,双重认证的界面。甚至于,诈骗分子还大摇大摆。

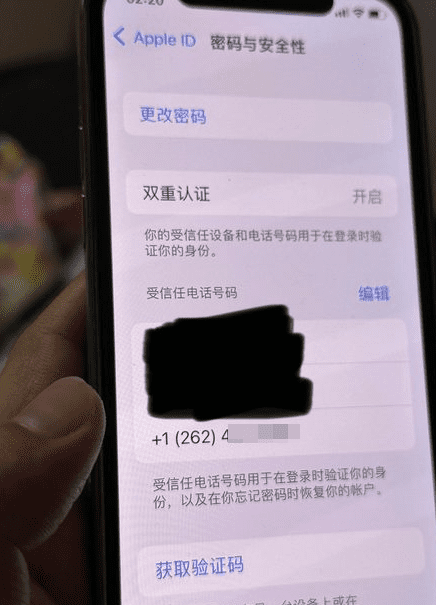

把自己的号码,加入了双重认证的信任号码。

这是啥概念?

这是啥概念?就好比,机哥家里的保险箱装了两把锁。

然后有小偷进来了,把保险箱里的钱偷走了,结果锁还完好无损。

合着对面的哥们,是怪盗基德呗?

合着对面的哥们,是怪盗基德呗?

机哥原本觉得。

机哥原本觉得。诈骗分子那头,是用了类似屏幕共享的手段,把丈母娘的验证码给偷了。

然而,看完原贴和评论区的大佬分析后。

我才发现,这骗子的操作,真的是骚断腿。

我才发现,这骗子的操作,真的是骚断腿。

实际流程走下来,可能有点绕,机哥尽量讲简单点。

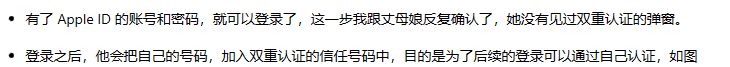

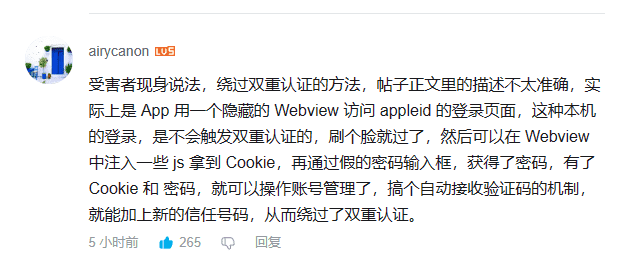

诈骗分子那边,先是App内置了一个Webview(浏览器内核)。

诈骗分子那边,先是App内置了一个Webview(浏览器内核)。然后用内置浏览器,访问Apple ID,系统会出现弹窗。

此时,系统会扫描人脸,如果人脸识别通过了,或者密码输对了。

那...Apple ID就会登录成功,完全不会触发双重认证。

因为系统也被骗了,以为你在用safari登录Apple ID。

于是鉴定为安全登录,默认跳过双重认证。

而通过隐藏的Webview,登录Apple ID后,即可获取到用户的Cookie。

有些机友应该很熟悉,这玩意儿,相当于登录账号的通行证。

就算不知道Apple ID密码,也能通过Cookie直接登录账号。

那问题又来啦。

那问题又来啦。既然对方能随时登录他丈母娘的账号,为啥还要做个假弹窗,来骗取Apple ID密码呢?

很简单,因为对方还需要把自己的小号,拉到受害者的Apple ID信任号码中。

很简单,因为对方还需要把自己的小号,拉到受害者的Apple ID信任号码中。而添加【受信任电话号码】这个步骤,又只能用密码登录。

So,假弹窗的设计,可以说是钓鱼不可或缺的步骤。

说白了,对方搞那么多骚操作,只为获取两个关键数据。

一个是Apple ID的Cookie,另一个是登录密码。

获取到这两个数据后。

App就能通过内置的js代码,动化填充信息,把骗子的手机号添加信任。

最终,把用户的Apple ID权限,彻底拿下。

最终,把用户的Apple ID权限,彻底拿下。

那接下来的流程,就没啥好展开的啦。

那接下来的流程,就没啥好展开的啦。先远程抹除帖主丈母娘的数据,让她没法看到消费的信息。

接着抓紧时间刷卡,能消费多少是多少。

虽然,帖主的家人所开通的App Store免密支付,为诈骗分子提供了可趁之机。

但机哥认为哈,最大的漏洞还是在果子哥这边。

现在的情况是,所有App调用WebView来登录Apple ID,都能绕过双重验证...

那不就相当于,开了个后门,方便骗子耍阴招嘛?

那不就相当于,开了个后门,方便骗子耍阴招嘛?

作为开发者,其实只要在上架App前,伪装成正儿八经的应用。

作为开发者,其实只要在上架App前,伪装成正儿八经的应用。等上架完成后,再通过热更新,把钓鱼代码加进去。

接下来,等着用户们接连上当,按照流程重复盗刷就完事儿...

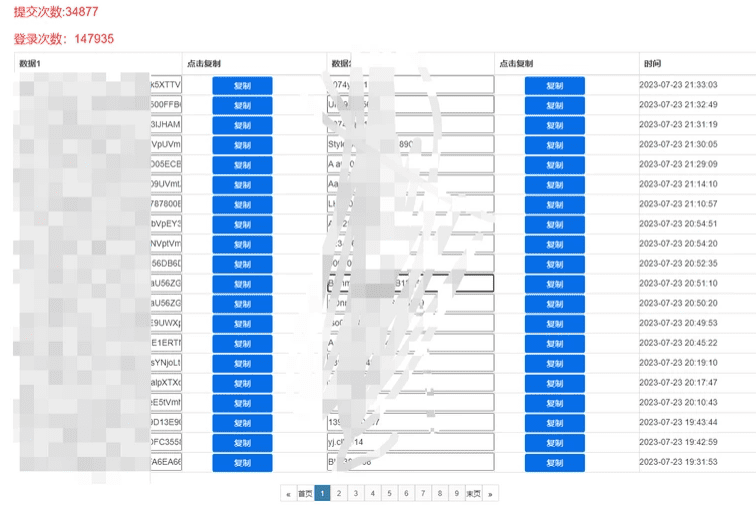

有大佬破解了该App的后台,发现已经有上万名用户,被盗走了Apple ID密码。

说实话,如此缜密的钓鱼流程,别说长辈了。

说实话,如此缜密的钓鱼流程,别说长辈了。像八弟这样比较粗心的年轻人,估计也得吃这波亏。

当然啦,骗子要完全拿到Apple ID权限,也不是那么容易。

Cookie和密码缺一不可。

不过,机哥有个小技巧。

不过,机哥有个小技巧。大伙以后在用Apple ID登录的时候,可以上滑返回桌面试试(老机型按Home键)。

倘若能成功返回,那登录界面大概率是App伪造的。

反之,则是系统提供的登录接口。

反之,则是系统提供的登录接口。在果子哥还没修改验证逻辑之前,咱们只能自己多留意一下啦。