报告一经发出,立即引发舆论关注,也将西北工业大学和美国国家安全局(NSA)下属的特定入侵行动办公室(TAO)带入了公众视野。那么,美国究竟为何盯上西北工业大学?幕后黑手TAO又是一个什么样的机构?一起来看——

NSA使用41种网络攻击武器窃取数据

此次遭受攻击的西北工业大学位于陕西西安,是目前我国从事航空、航天、航海工程教育和科学研究领域的重点大学,拥有大量国家顶级科研团队和高端人才,承担国家多个重点科研项目。警方表示,由于西北工业大学所具有特殊地位和从事敏感科学研究,所以成为此次网络攻击的针对性目标。

调查报告显示,美国国家安全局持续对西北工业大学开展攻击窃密,窃取该校关键网络设备配置、网管数据、运维数据等核心技术数据。先后使用了41种专用网络攻击武器装备,仅后门工具“狡诈异端犯”(NSA命名)就有14款不同版本。

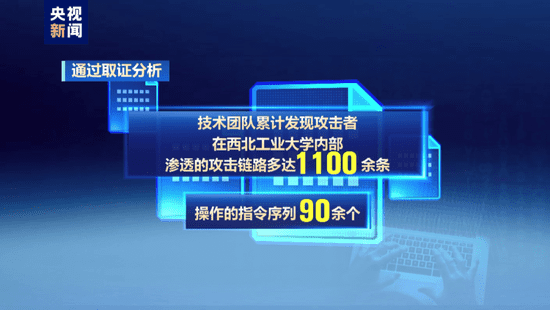

通过取证分析,技术团队累计发现攻击者在西北工业大学内部渗透的攻击链路多达1100余条、操作的指令序列90余个,并从被入侵的网络设备中定位了多份遭窃取的网络设备配置文件、遭嗅探的网络通信数据及口令、其他类型的日志和密钥文件以及其他与攻击活动相关的主要细节。

技术团队将此次攻击活动中所使用的武器类别分为四大类,具体包括:

· 持久化控制类武器

· 嗅探窃密类武器

· 隐蔽消痕类武器

此次调查报告披露,美国国家安全局利用大量网络攻击武器,针对我国各行业龙头企业、政府、大学、医疗、科研等机构长期进行秘密黑客攻击活动。

调查同时发现,美国国家安全局还利用其控制的网络攻击武器平台、“零日漏洞”(Oday)和网络设备,长期对中国的手机用户进行无差别的语音监听,非法窃取手机用户的短信内容,并对其进行无线定位。

掩盖真实IP,精心伪装网络攻击痕迹

此次调查报告披露,美国国家安全局为了隐匿其对西北工业大学等中国信息网络实施网络攻击的行为,做了长时间准备工作,并且进行了精心伪装。

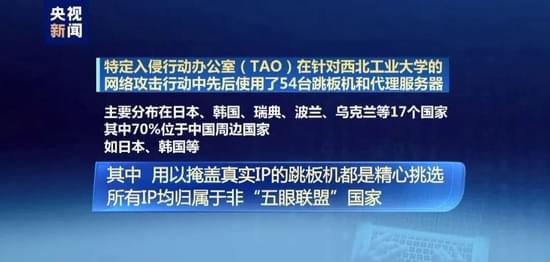

技术团队分析发现,美国国家安全局下属的特定入侵行动办公室(TAO)在开始行动前会进行较长时间的准备工作,主要进行匿名化攻击基础设施的建设。“特定入侵行动办公室”利用其掌握的针对SunOS操作系统的两个“零日漏洞”利用工具,选择了中国周边国家的教育机构、商业公司等网络应用流量较多的服务器为攻击目标;攻击成功后,即安装NOPEN木马程序,控制了大批跳板机。

“特定入侵行动办公室”在针对西北工业大学的网络攻击行动中先后使用了54台跳板机和代理服务器,主要分布在日本、韩国、瑞典、波兰、乌克兰等17个国家,其中70%位于中国周边国家,如日本、韩国等。其中,用以掩盖真实IP的跳板机都是精心挑选,所有IP均归属于非“五眼联盟”国家。

技术团队还发现,相关网络攻击活动开始前,美国国家安全局在美国多家大型知名互联网企业配合下,将掌握的中国大量通信网络设备的管理权限,提供给美国国家安全局等情报机构,为持续侵入中国国内的重要信息网络大开方便之门。

“特定入侵行动办公室”到底是什么机构?

那么,“特定入侵行动办公室部门”到底是什么机构?

据了解,“特定入侵行动办公室”成立于1998年,是目前美国政府专门从事对他国实施大规模网络攻击窃密活动的战术实施单位,由2000多名军人和文职人员组成,其力量部署主要依托美国国家安全局在美国和欧洲的各密码中心,下设10个单位。

针对西北工业大学的攻击窃密行动的负责人是罗伯特·乔伊斯。此人于1967年9月13日出生,1989年进入美国国家安全局工作。曾经担任过“特定入侵行动办公室”副主任、主任,现担任美国国家安全局NSA网络安全主管。

网络安全专家表示,据了解,入侵行动办公室代表了全球网络攻击的最高水平,他们所掌握的大量的攻击武器,相当于有了互联网当中的万能钥匙,可以任意进出它想要的目标设备,从而窃取情报,或进行破坏。

调查报告显示,一直以来,美国国家安全局针对我国各行业龙头企业、政府、大学、医疗机构、科研机构甚至关乎国计民生的重要信息基础设施运维单位等机构长期进行秘密黑客攻击活动。其行为或对我国的国防安全、关键基础设施安全、金融安全、社会安全、生产安全以及公民个人信息造成严重危害,值得我们深思与警惕。

调查报告认为,西北工业大学此次公开发布遭受境外网络攻击的声明,积极采取防御措施的行动值得遍布全球的美国国家安全局网络攻击活动受害者学习,将成为世界各国有效防范抵御美国国家安全局后续网络攻击行为的有力借鉴。