2019年,曾有消息人士提供了一份数字文件,其中包含2016年至2017年数个月内超过1200万部智能手机的精确位置信息。这些数据本应是匿名的,但从中能确定不少美国名人、五角大楼官员和普通民众的个人信息。

这些数据都是通过智能手机应用程序收集到的,然后输入到一个令人眼花缭乱的数字广告生态系统中。通过分析这些数据,可以清楚了解到人们到底去了哪里。广告行业将其中的每一个位置信息都变成了货币,在市场上自由买卖。

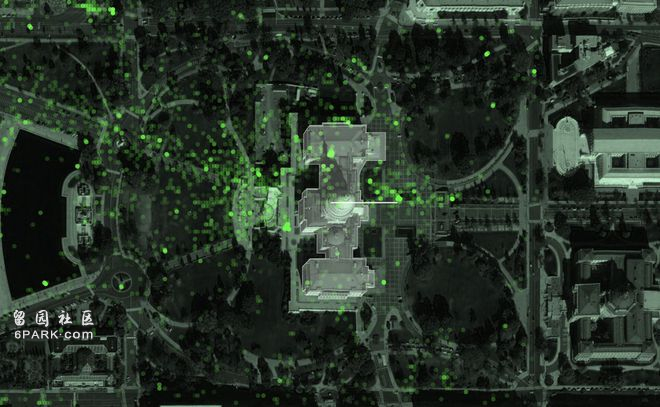

最近又有消息人士提供了另一组数据,内容是1月6日美国国会大厦暴乱事件发生时,成千上万名特朗普支持者、暴徒和行人的智能手机位置信息。当天至少有5人在事件中死亡,而综合各种碎片化的数字信息完全能够将暴徒绳之以法:手机位置数据、带有地理标记的照片、面部识别、监控摄像头以及在线社区信息。

从特朗普集会现场到美国国会大厦

数据中包含数千部智能手机约10万次位置交互信息。就在特朗普支持者冲进美国国会大厦时,其中大约130部智能手机设备被曝光。数据显示,位于美国国家广场集会现场的一些智能手机设备,其中大约40%也移动至美国国会大厦内或者周围区域。很明显,这些设备用户先是听了特朗普的发言,然后一路游行到美国国会大厦。

虽然数据中并没有用户姓名或手机号码等具体信息,但通过分析完全能够确定数十台设备的用户信息,将匿名的智能手机位置信息与用户姓名、家庭地址、社交网络以及手机号码关联起来。比如,从数据分析中就能跟踪到一个家庭的三名成员。

消息人士之所以分享这些数据,部分原因是此人对1月6日美国国会大厦暴乱事件感到愤怒。但大多数用户不知道自己的数据被收集分析。

“如果我不去找你,而是想自己发布呢?”消息人士表示。“如果我想报复呢?没有什么能阻止我这么做。它是完全可行的。如果我有其他动机,只需要点击几下,所有人都能看到。”

这些数据既是对美国国会大厦暴乱事件的鸟瞰,也说明数字广告行业已经威胁到个人隐私,亟需监管。

罗尼·文森特(Ronnie Vincent)就是从这些数据分析中确定的一个人。

通过对出现在美国国会大厦内的智能手机位置信息进行分析,关联到了文森特位于肯塔基州的家。确认用户身份后,也不难进入文森特的Facebook页面,上面曾有几张1月6日当天文森特站在国会大厦台阶上的照片。另一张照片显示,一群人站在敞开大门的美国国会大厦前。

在美国国会大厦

图示1:下午2点到5点之间的智能手机位置信息记录到众人围困美国国会大厦的情况。

“是的,我们进去了。一个女孩在砸玻璃时被警察开枪打中。她可能会死。我们让国会的投票停了,”文森特写道。

文森特是肯塔基州一家防治病虫害企业的老板,昵称是Ole Woodsman。在发布这些照片后不久,文森特把它们从自己的页面上撤了下来。当通过电话联系到文森特时,他坚称自己从未进入美国国会大厦。

“我的手机根本不可能显示我在那里,”他说。但是情况的确如此。

这些数据也可能并不精确。像美国国会大厦暴乱这种情况下,精确的位置信息很重要。犯下严重罪行的暴乱参与者和旁观者的位置误差可能不到一米。

虽然有些位置数据可以精确到一米之内,但其他数据则不然。需要定位设备的公司可以处理来自GPS传感器、蓝牙信号以及其他数据源。数据质量还取决于手机自身设置,以及是连接到Wi-Fi还是基站。除此之外,现场人数和建筑密度等问题有时也会影响数据的精确度。

文森特表示,他写“我们进去了”的意思是“我们这些人进去了”。

他还补充说:“我没有进去。”

文森特的行程

由于一封电子邮件与文森特手机的匿名广告ID相匹配,很容易就能识别出文森特的身份和他去往华盛顿特区的行程线路。

图示2:文森特前往华盛顿的路线

图示3:1月6日当天文森特在华盛顿的移动轨迹

图示4:文森特出现在美国国会大厦

数据显示,在美国国会大厦暴乱事件发生前几天,特朗普支持者从南卡罗莱纳、佛罗里达、俄亥俄和肯塔基州前往华盛顿,位置信息沿着主要高速公路一路均匀分布,并不时停在加油站、餐馆和汽车旅馆。每一个位置信息都提供了有关设备用户行为的确凿细节。

在很多情况下,设备的位置信息从美国国会大厦一路连接到用户家中。尽管很多抗议者觉得自己是匿名的,但自己往返华盛顿的整个行程已经被手机上的应用程序完全记录下来。

图示5:特朗普的支持者前往华盛顿

事实上,每隔一段时间,用户手机的这些位置数据就会被对冲基金、金融机构和营销人员深入分析,目的是了解用户的购物地点和生活方式。

相比于2019年的数据,最新数据中还包含了一条重要的信息:与用户智能手机绑定的唯一ID。这使得查找用户变得更加容易,因为所谓的匿名ID完全可以与包含相同ID的其他数据库匹配,从而在几秒钟内找到有关智能手机用户的真实姓名、地址、电话号码、电子邮件地址和其他信息。

这种ID被称为移动广告标识符(mobile advertising identifiers),使得公司能够通过互联网和应用程序追踪用户。虽然设备商表明这些ID完全匿名,智能手机用户可以重置或禁用这一功能。但研究结果表明有很多公司提供工具,将用户ID与其他数据库信息进行匹配。

如何识别“匿名”的位置数据

借助这种方法,最新数据中的2000多部匿名设备很容易就能匹配到用户的电子邮件地址、生日、种族、年龄等信息。

一家名为Cuebiq的位置数据公司发布了一份客户名单,这些客户都会通过智能手机的精确位置信息获得用户个人信息,其中包括家喻户晓的Adobe和谷歌等公司。

Cuebiq在一份电子邮件声明中表示,其禁止将位置数据与用户个人信息整合起来,并要求客户每年接受第三方审计。

智能手机用户永远不会知道自己的位置数据是否会被交易。目前还没有法律强制要求公司披露数据的使用情况或使用时间,也没有法律要求必须删除这些数据。即使任何人都能知道自己的位置数据被卖到哪里,但美国大多数州的现行法律并不支持删除这些数据。

几周来,美国联邦调查局(FBI)一直在通过各种技术手段确认美国国会暴乱事件参与者的身份。迈阿密和其他警察部门也在使用面部识别软件。社交媒体平台上的调查人员已经启动了身份识别工作。

执法部门使用了美国国会被围时的手机视频来确认参与者的身份。相关证词显示,联邦调查人员在将视频与公开的社交媒体帖子进行交叉比对。

社交媒体平台Parler泄露的数据也有助于调查人员分析那些带有GPS定位数据的帖子,定位到当天美国国会大厦内的暴徒。而确定某些暴乱参与者甚至都不需要位置数据。一名暴乱参与者直接在社交媒体平台Parler上写道,“是的。我们今天猛攻了国会大厦。我们挤进了圆形大厅,甚至进入了参议院。”

无论如何,相关数据证明,人们不仅对位置数据比以前更感兴趣,而且也更容易去匿名化。