虽然这个问题在现在这个宵夜时间问,是有那么一点不合适。

但机哥这里说的肉鸡,可不是吃的食物。

它指的是可以被黑客远程操控的傀儡设备。

简单来说,肉鸡可以是你的电脑、平板、手机甚至服务器。黑客可以通过攻破这些设备上的漏洞,向其种植木马程序,从而获得管理权限。

而成为肉鸡的设备,可能在用户不知情的情况下,被黑客随意操纵完成各种操作。

任人宰割,这也就是肉鸡这个名字的由来。

大家可能觉得,设备变成肉鸡这种事离自己很远。

其实不然。

即便没有被黑客攻破,有心人士依然可以通过其他手段,攻破你手上的设备。

例如被设备生产商出卖。

最近,根据一份法院的判决书显示,一家名为致璞的公司,伙同合作方将用户的手机变成了肉鸡。

和黑客主动攻击不同,这个致璞直接通过后台程序,将木马程序植入到用户的手机系统当中。

在用户毫不知情的情况下,达到全权控制的效果。

而这个致璞,正是在2018年宣布破产的金立手机旗下的子公司。

案件中受到影响的约2652万台手机,无一例外都来自金立。

(天眼查显示金立持致璞85%股份)

按照判决书上的描述,致璞这么做是为了拉活。

啥叫拉活呢?

其实就是针对已经安装某个App、但因为各种原因处于沉默状态的存量用户所进行的刺激行为。

大部分App会通过有针对性地推送内容、举办活动,或者在其他App上投放需要点击跳转的广告,达到吸引用户的效果,增加其活跃度。

而致璞使用的方式,就显得简单粗暴得多。

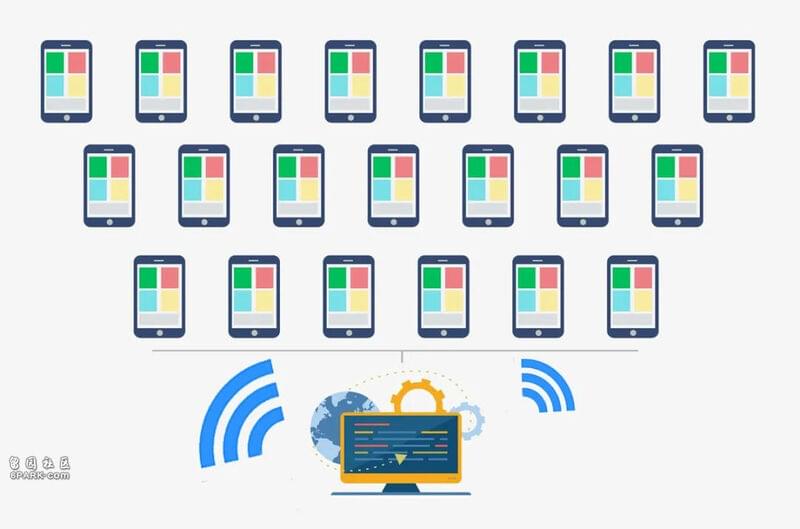

他们通过操控两千万部金立手机,直接批量在用户手机里,进行App唤醒的动作,从而赚取这些App的拉活费用。

具体是怎么做到的,机哥简单地和大家说一下。

首先,金立子公司致璞将合作方开发的“拉活木马”程序,集成在金立手机一个名为“故事锁屏”的App当中。

这个木马程序在将手机变成肉鸡之后,会通过“拉活”产品服务端,配置各种“拉活”链接。

当肉鸡在接收到服务端的“拉活”指令后,就会根据配置在特定时间段、特定屏幕状态时,启动任务列表中指定应用的功能,执行对指定App的拉活。

最后,肉鸡还会自动反馈数据到服务器,供系统进行分析处理,生成各类报表。

看到这里,机哥知道一定会有机友想问:

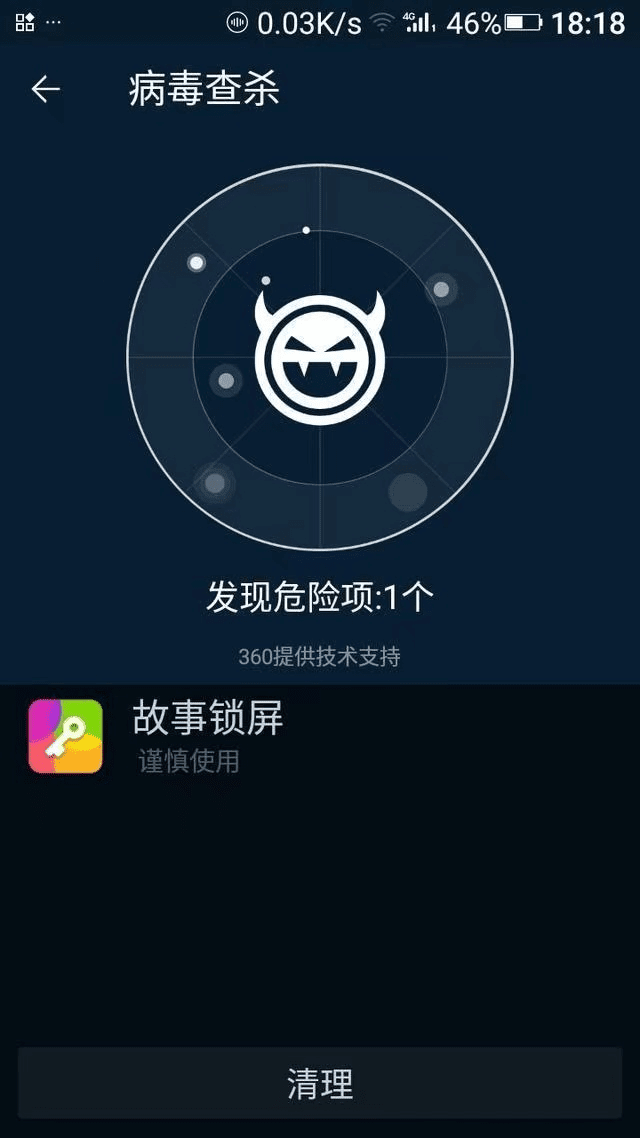

为什么不直接删除这个带有木马的“故事锁屏”App,并且进行一次彻底的杀毒,让手机不至于沦为肉鸡。

或者采用更彻底的方式,直接将手机恢复出厂设置。

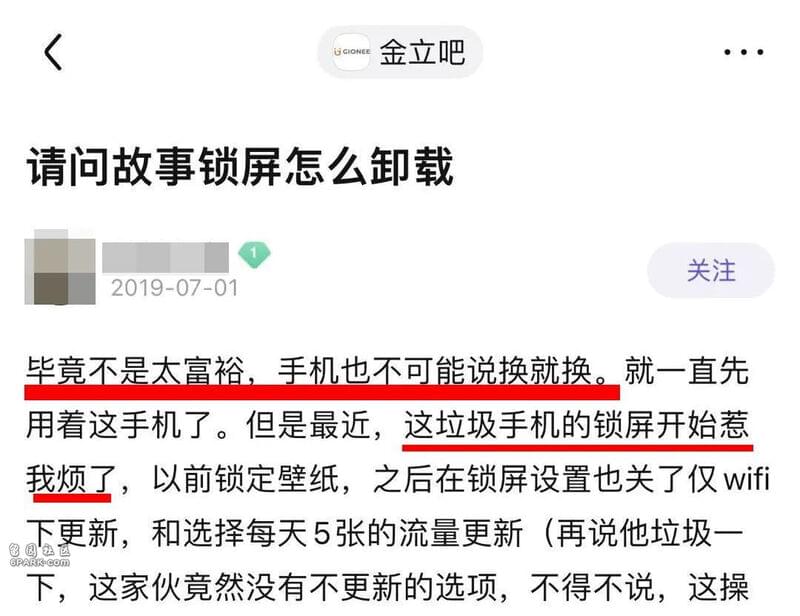

但问题就在于,这个“故事锁屏”是金立手机当中自带的一款App,用户无法根本对其进行卸载,就算恢复出厂设置之后依然存在。

而且由于金立是一个以安全为主打的手机品牌,通过关闭bootloader的解锁通道,来严防用户root。

所以用户同样无法以刷机的形式,摆脱这个“故事锁屏”。

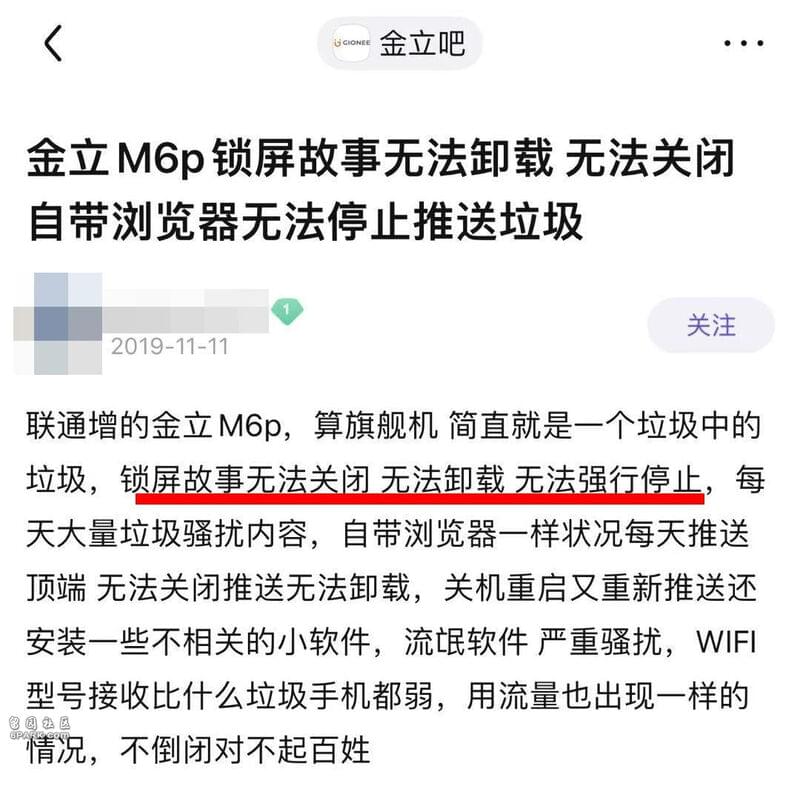

机哥看到,在金立宣布破产之后,有不少用户在百度贴吧里反映过同样的问题。

手机解锁之后,在没有进行任何操作的前提下,系统会自动唤醒各种App。

用户向客服询问,也没有得到任何答复。

还有故事锁屏强行推送垃圾信息,无法关闭推送的同时更是无法卸载。

现在回过头看,其实就是这个拉活木马所导致的。

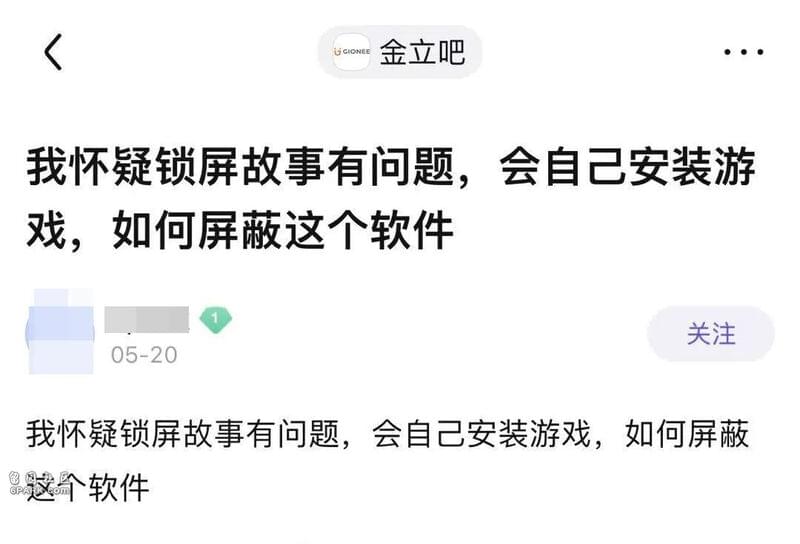

根据用户的反馈来看,其实已经有不少人怀疑故事锁屏背后有猫腻。

但无奈,这个App无法被屏蔽,只能任由它继续各种小动作。

而通过查看流量使用情况可以看到,这个故事锁屏使用的流量,竟然在一天之内达到1GB。

相比之下,微信等其他软件使用的流量只有不到30MB。

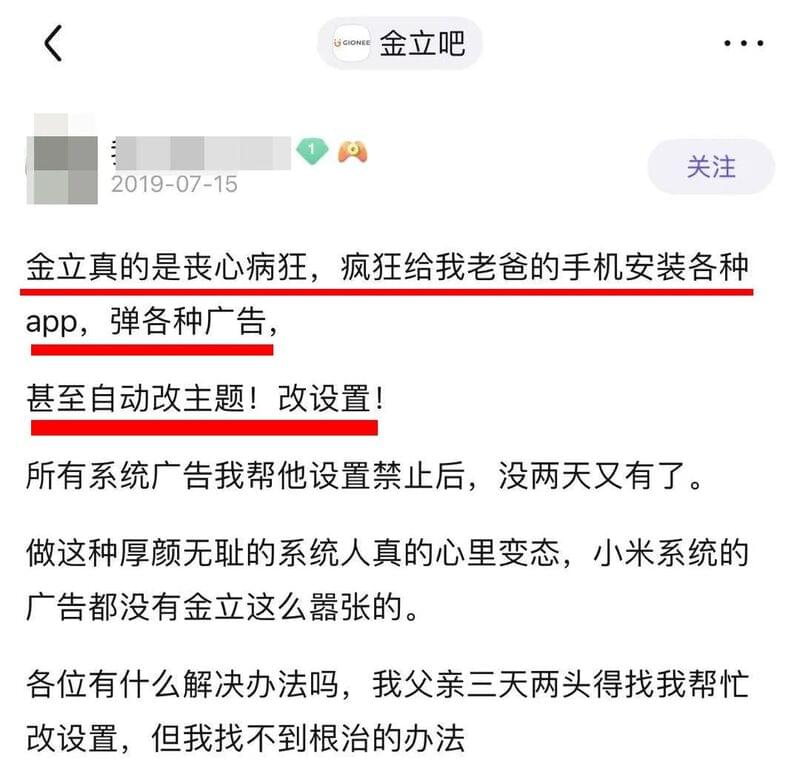

而除了拉活之外,还有用户发现,系统会在用户不知情的情况下,更改主题和设置,甚至自动安装各种App。

即便是在系统当中禁用,也无法阻止这些程序的运行。

种种的流氓行为,简直让曾经支持金立的用户彻底寒了心。

但是有的用户迫于现实无法更换手机,只能一直默默忍受。

虽然有越来越多的用户都发现了问题,但由于没有相应的解决方法,用户只能眼睁睁看着自己的手机沦为肉鸡。

这也导致致璞和其合作方的行为,更加变本加厉。

在2018年末,由于嫌弃现有拉活方式效率低下,合作方要求致璞提供热更新权限。

随后,他们把热更新插件“黑马平台”植入到“故事锁屏”当中,并且通过热更新,直接用别的汇编工具修改代码。

由于可以在用户不知情的情况下,更新拉活木马,拉活效率也得到了相应的提升。

这样的行为从 2018 年开始,直至 2019 年末东窗事发,每月拉活覆盖设备数均在2000万台以上。

从开始拉活算起,总共实施了约29亿次拉活动作。

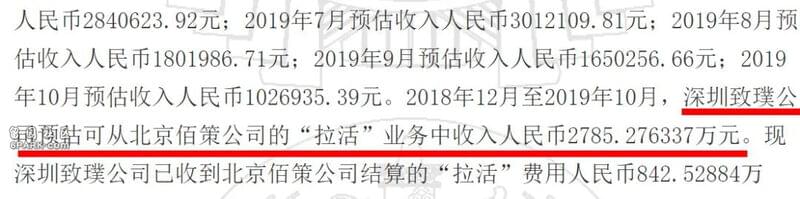

而作为回报,金立子公司致璞获得约2785万元的收入。

(来源:裁决文书网)

讽刺的是,机哥在判决书上看到,这次被起诉的负责人当中,居然还有人认为植入木马程序,是行业潜规则。

因为没有对用户的财产造成损失,所以也就并没有什么不对。

这乍听起来没什么问题,但就是不太像一句人话。

其实只要大家想想就能知道,他们可以为了利益,利用服务提供方的角色,绑架用户的手机。

如果按照这样继续发展下去的话,机哥甚至不敢想象,他们还为了利益,作出什么更出格的事情。

毕竟能在用户的手机当中植入木马,就意味着他们能够在后台,收集用户的一切敏感个人信息。

接下来批量出售,导致用户的信息泄露、账号被盗……后果简直不堪设想。

仔细想想,这其实也怪讽刺的。

曾经高调主打安全和商务属性的金立手机,居然就是最漠视用户信息安全的那一个。

真是令人唏嘘。