TechSpot 报道称,一个名为 Cyclops Blink 的“模块化僵尸网络”,正在劫持全球范围内诸多型号的华硕(Asus)路由器。英国国家网络安全中心(NCSC)指出,该恶意软件疑似有俄方背景。自 2019 年冒头以来,其最初针对的是 WatchGuard Firebox 设备。然而幕后的 Sandworm 黑客组织,也与 NotPetya 勒索软件等臭名昭著的网络攻击有关。

PDF 截图(来自:NCSC)

据说 Cyclops Blink 旨在劫持华硕公司的多款路由器,以将易受攻击的设备用于命令和控制(C&C)服务器。

而其背后的 Sandworm 黑客组织,已在 2017 年 6 月开始肆虐全球的大规模勒索工软件攻击中造成数十亿美元的损失。

再往前还有在 2015-2016 年导致乌克兰地区停电的 BlackEnergy 恶意软件。

最初被盯上的 WatchGuard Firebox 设备

趋势科技(Trend Micro)研究人员指出,Cyclops Blink 利用受感染的设备布下了一张大网,而没有特别针对高价值的政府或外交实体。

两年半前,黑客入侵了一批受感染的设备,尝试为威胁参与者构建一个持久性、可远程访问受感染网络的节点。

通过这种模块化的设计,幕后黑手可轻松更新以针对新设备发起攻击 —— 比如近期躺枪的华硕旗下的多款路由器。

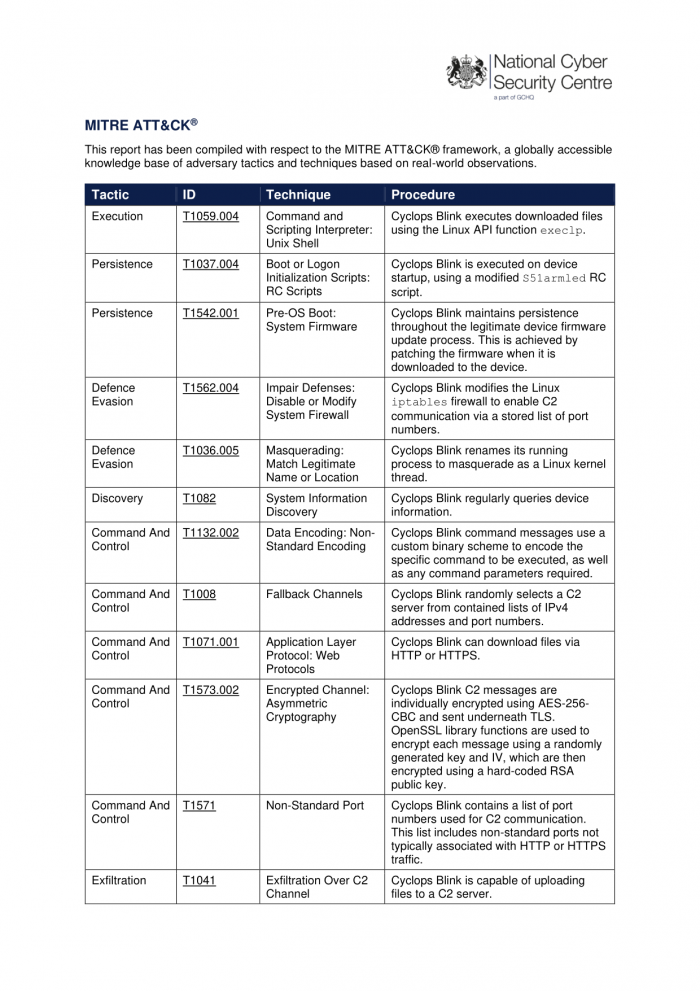

Cyclops Blink 概述

Trend Micro 补充道,这些目标似乎对传说中的“网络战”没有特点的价值 ——“受害者似乎并不涵盖经济、军事、或间谍活动的明显有价值的目标”。

举个例子,一些实时的命令与控制服务器被托管在一家欧洲律师事务所采用的 WatchGuard 设备上,另有一家在南欧生产牙医器材的中等规模企业,以及一家美国地区的管道厂商。

至于这个僵尸网络的确切目的 —— 比如是否旨在用于分布式拒绝服务(DDoS)攻击、间谍活动、或网络代理 —— 仍有待时间去检验。

不过更显而易见的是,Cyclops Blink 是一款相当高级的恶意软件,专注于持久潜伏、并且能够在部分节点的基础设施被移除的情况下继续存在。

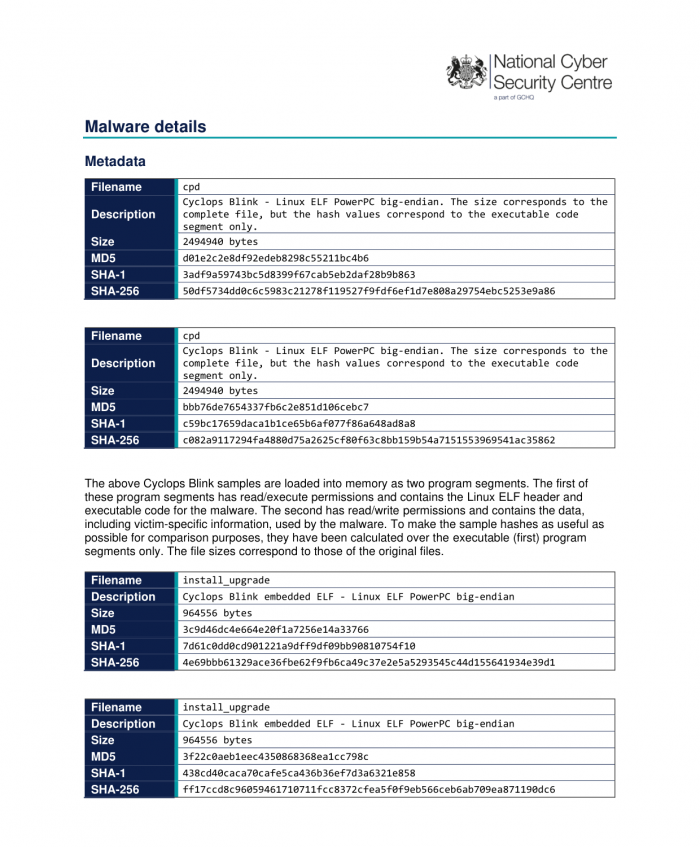

恶意软件细节

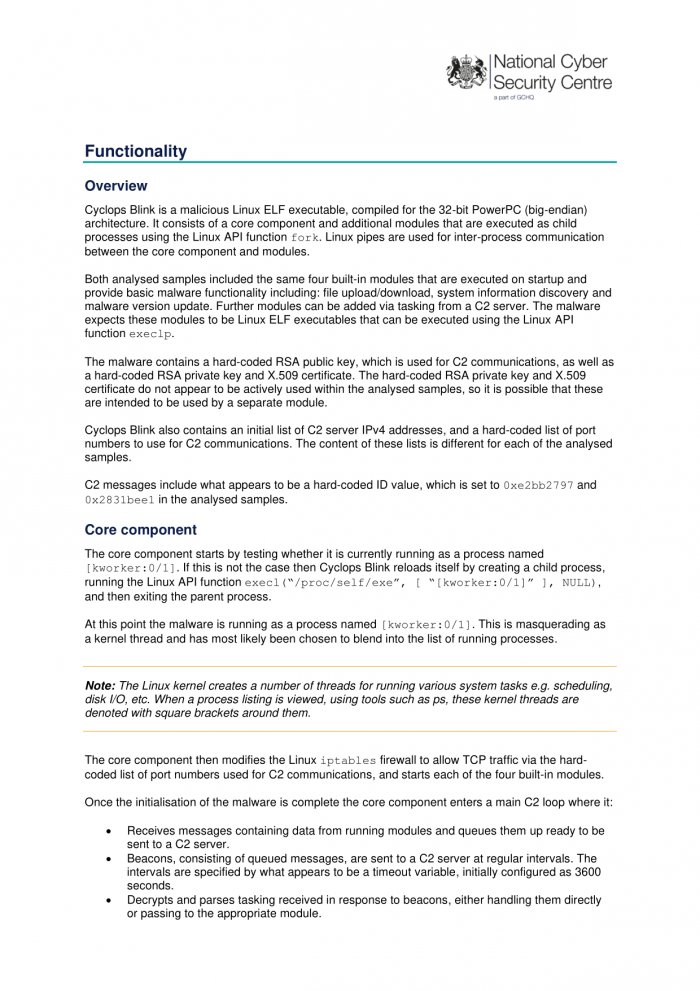

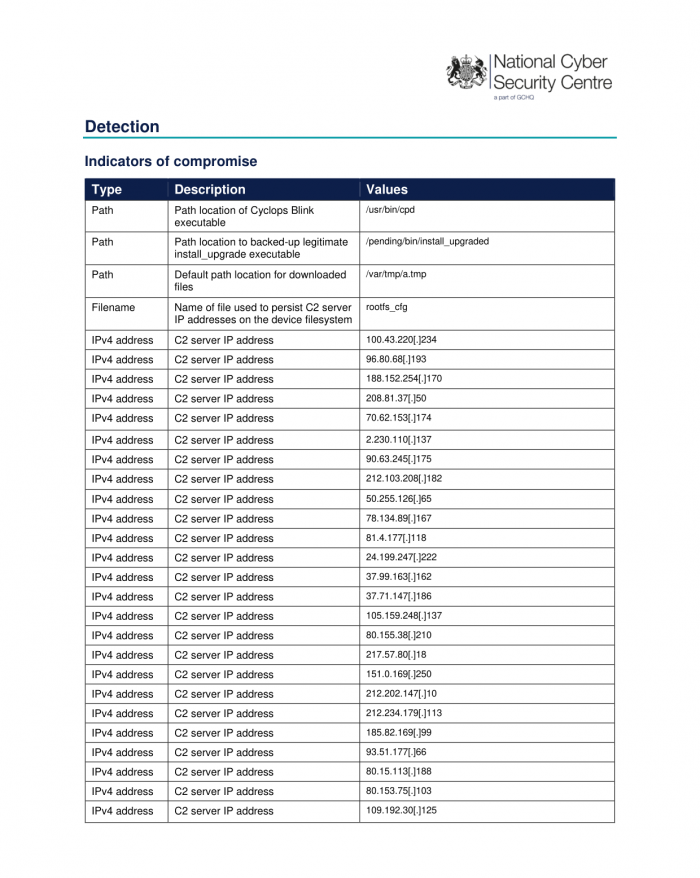

此外研究人员推测另有一个厂商的设备固件遭到了破坏,但暂时无法给出确切的定论。已知的是,Cyclops Blink 会使用硬编码的 TCP 端口和 C&C 服务器进行通信。

对于每个端口,它都会在 Netfilter Linux 内核防火墙中制定一条新的规则,以允许与其进行出口通信。建立连接后,恶意软件会初始化一个 OpenSSL 库,然后其核心组件会执行一组硬编码模块。

然后恶意软件会将各种参数推送到这些模块,以返回核心组件中使用 OpenSSL 函数加密的数据,然后再将其发回给 C&C 服务器端。

综合分析来看,Cyclops Blink 很像是 2018 年冒头的 VPNFilter 恶意软件的继任者。后者也被设计成能够感染路由器等联网设备,以“虹吸”数据、并供将来的破坏性攻击使用。

而新编的华硕模块,被用于访问和替换路由器的闪存 —— 僵尸网络从闪存读取 80 个字节,将其写入主通信管道,然后等待带有替换内容的所需数据命令。

第二个模块从受感染的设备收集数据,并将其发送到 C2 服务器。接着第三个“文件下载”(0x0f)模块会利用 DNS over HTTPS(简称 DoH)从互联网上获取内容。

功能剖析

以下是受影响的华硕路由器型号列表:

● GT-AC5300

● GT-AC2900

● RT-AC5300

● RT-AC88U

● RT-AC3100

● RT-AC86U

● RT-AC68U

● AC68R

● AC68W

● AC68P

● RT-AC66U_B1

●RT-AC3200

● RT-AC2900

● RT-AC1900P

● RT-AC1900P

● RT-AC87U(已停产)

● RT-AC66U(已停产)

● RT-AC56U(已停产)

模块信息

截止发稿时,华硕方面尚未发布固件更新,但给出了一套临时的“设备重置”缓解方案。

(1)登录 Web GUI,点击 管理 → 恢复 / 保存 / 上传 设置;

(2)选择 初始化所有设置、并清除所有数据日志;

(3)点击 恢复 按钮以确认操作。

命令与控制服务器列表

重置完成后,如果可行,还请将您的华硕路由器升级至最新版的固件、确保将默认管理员密码修改为更安全的密码、并禁用远程原理(默认禁用 / 且只能在高级设置中启用)。

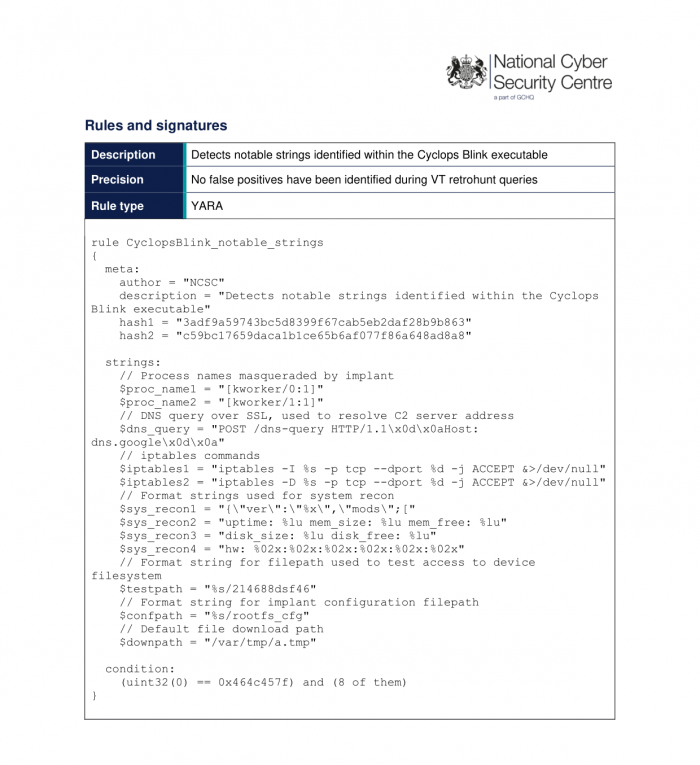

规则与签名

对于现已不受支持(EOL)的三款型号 —— 包括 RT-AC87U / AC66U / AC56U —— 它们将无法收到任何固件更新。在此建议是立即停用,并用更安全的新型号替换。