2023年10月30日,美国证券交易委员会(SEC)对SolarWinds及其首席信息安全官(CISO)蒂莫西·布朗(Timothy Brown)提起诉讼,指控该公司在多次公开披露其网络安全实践方面犯有证券欺诈行为,其中包括要求蒂莫西·布朗(Timothy Brown)承担个人责任。

该诉讼主要针对2020年12月SolarWinds公司的产品Orion遭到大规模攻击、发生重大数据安全事故。这次攻击影响了包括美国五角大楼、国务院等政府机构在内的1.8万名客户,被称为“有史以来规模最大、最复杂的攻击”。

SEC此次起诉创造了多个“首次”:

SEC首次因网络安全风险误导和欺骗投资者而起诉一家上市公司;

SEC首次因首席信息安全官(CISO)在网络安全失败中的责任而要求其承担个人责任;

SEC首次起诉一家因网络安全缺陷导致公司内部控制失败、无法保护其关键资产的公司。

美国证券交易委员会(SEC)提出指控之际,该机构正准备下个月开始在上市公司中执行新的网络安全披露规则,该规则要求公司在发生网络安全事件后几天内报告网络安全事件;不过,与此同时,国会山共和党人正在利用《国会审查法案》(CRA)的联合否决程序试图推翻这一规则。

公司的首席信息安全官为何被要求承担个人责任?网络安全披露规则究竟利弊如何?美国上市公司应如何就网络安全执行新的部署?《互联网法律评论》将对此做出初步分析。

一、首席信息安全官(CISO)如何成为众矢之的?

就上市公司高管的履职责任而言,美国证券交易委员会(SEC)一直密切关注着首席执行官(CEO)和首席财务官(CFO)两个职位。然而,针对SolarWinds CISO的指控意味着,在向投资公众提交的报告中公然遗漏重大事实的情况下,SEC将追究相关高管的责任。

诉状引用了蒂莫西·布朗(Timothy Brown)涉嫌的具体错误陈述:从2019年到2020年,布朗发表了大量公开声明,声称该公司在博客、播客和网站上“专注于安全”和“网络最佳实践”。然而,事实上,SEC声称布朗知道该公司没有遵循这些最佳实践。

美国证券交易委员会的诉状充满了内部电子通信,包括电子邮件和即时消息,美国证券交易委员会认为,这些内容表明SolarWinds的员工知道网络安全实践是不够的。然而首席信息安全官(CISO)签署了次级认证,证明公司网络安全内部控制的充分性,SolarWinds高管们在向SEC提交的定期报告中依赖这些认证。

美国证券交易委员会(SEC)表示,SolarWinds在2020年遭受攻击期间,对其风险有具体的了解,但却在关于事件的声明中低估了这些风险,具有“误导性和虚假性”,而首席信息安全官(CISO)布朗在声明起草时参加了会议,他审查并确认了声明的准确性。如果这是真的,这是一个严重的指控,因为这隐含了欺骗的意图。况且,SEC还提出了基于过失的指控,这类指控要求证据标准较——SEC甚至并不需要证明布朗有此意图。

该案强调了“准确公开披露”的极端重要性。一方面,要求首席信息安全官(CISO)承担个人责任,这说明公开披露充分性的责任,最终将落在拥有和提供法律或法规要求的信息的“任何一个人身上”;另一方面,根据美国证券交易委员会(SEC)诉状提供的证据表明,上市公司应当对所有有关其安全态势的“公开声明”,以及通过电子邮件或聊天进行的“非正式讨论”更加谨慎,以确保其中内容的准确性,以免成为自证其罪的证据。

二、公开披露网络安全事件的利弊得失——共和党反对SEC规则

2023年7月,美国证券交易委员会(SEC)批准了新规则,要求上市公司在四个工作日内通过公开 8-K 备案报告“重大”网络事件,并在年度 10-K 报告中分享有关其整体网络安全策略的详细信息归档。

美国证券交易委员会(SEC)花了一年多的时间审议这些规则的细微差别,并收集网络安全专业人士、公司和其他利益相关者的反馈,最终的美国证券交易委员会(SEC)公布的规则与2022年3月首次提出的备受争议的原始规则草案有所不同,其中一处是:新规则增加了对报告构成国家安全威胁事件的新豁免。然而,只有美国司法部长可以授予此类豁免。

任何一家公司或多或少都会存在一些安全漏洞,披露这些信息对于投资者来说当然至关重要,然而,如果上市公司公开披露这些漏洞,网络攻击者也能阅读到,就可能会给公司带来进一步的风险。在美国证券交易委员会(SEC)征求意见过程中,利益相关者表示,在响应过程的早期泄露太多有关其网络安全系统,可能会使公司容易受到进一步攻击。美国证券交易委员会(SEC)考虑了这些意见,但让步却不多。

在SolarWinds安全事件当中,美国证券交易委员会(SEC)也承认,公司事件发生后仍在调查事件,因此许多事实可能尚不清楚,8-K表格可能并不能反映最真实准确的状况。公司可能会发现自己陷入了进退两难的境地——如果他们在披露信息时过于明确,而事实发生了变化,或者披露信息不够明确,可能又会被指控误导投资者。但是,该指控表明了证券监管者刻意选择了一种“更为激进的做法”。

美国证券交易委员会(SEC)的做法显然激怒了美国另一派认为“信息披露弊大于利”的利益相关者和立法者。负责监督网络安全的美国众议院国土安全小组委员会主席、众议员Andrew R. Garbarino和参议员Thom Tillis正在领导国会审查法案,意欲推翻美国证券交易委员会(SEC)的网络安全披露规则。他们认为:

• 这一网络安全披露规则没有得到国会授权,是越权行为;

• 与国会的意图直接冲突,增加网络安全风险;

• 与美国其他机构产生重复要求,且因额外和不必要的报告要求而进一步加重网络安全人员的负担。

这两位议员都是各自商会委员会的成员,负责银行和金融服务事务,因此得到了银行界的大力支持。银行政策研究所(Bank policy Institute)、美国商会(U.S. Chamber of Commerce)、美国银行家协会(American Bankers Association)的相关负责人都纷纷表态,美国证券交易委员会(SEC)的新规则会让黑客们对公开信息的公司展开更大规模的攻击,可能干扰执法和情报机构阻止攻击者的努力,并应当寻求更好的方法来提高透明度、保护投资者和减轻蔓延风险。

三、在美上市公司仍需对网络安全做出更谨慎的安排

然而,美国共和党想要推翻SEC网络安全规则的胜算并不大。

且不说由于目前美国参议院由民主党控制,反对美国证券交易委员会(SEC)规则的决议将很难在参议院获得通过。由于《国会审查法案》(CRA)的结构和难度,它很少被成功使用,过往推翻规则的案例总共只有20起。

根据 1996 年制定的《国会审查法案》(CRA),国会可以提出联合否决决议来推翻某项规则。众议院和参议院必须批准该决议,而总统必须签署该决议;如果总统否决该决议,众议院和参议院必须推翻该否决。现实中,通常来自与前任不同政党的新总统入主白宫且其所在政党完全控制国会时才使用它。

不管该规则是否会被国会否决,网络安全仍旧会成为多方利益和监管目标交织的重要节点。上市企业更应当重视投资者利益和网络安全策略的平衡,特别是在证券监管者展示了对于向监管者和投资人披露“不准确”信息的行为采取零容忍态度之后。

《互联网法律评论》摘取多位律师的实用合规建议,供在美上市企业参考:

1. 重视公开声明和内部沟通文件

上市公司应考虑审查所有有关其安全态势的公开声明,以确保它们有证据支持,避免声明类似于“吹嘘”;同时考虑定期进行培训,所有员工应当了解,如果发生重大网络安全事件,内部非正式沟通中的内容将结合公司的公开披露内容,一并受到SEC和股东原告的审查,包括发布在公司网站上的文件、博客文章和会议上的演示。由于起草公开声明的员工与处理安全性的员工之间有时存在脱节,因此应该在职能领域和业务单位之间建立清晰的沟通渠道。

2. 建立报告链

公司应该考虑建立一个报告链,通过将监管要求的披露程序与内部报告程序明确联系起来,赋予级别较低的员工与管理层中的某人分享他们观点的渠道和权力,而不仅仅是向首席信息安全官(CISO)报告。同时,对于涉及关键问题的披露流程,如网络泄露,公司应鼓励负责任的高管评估相关风险和控制点,及时提供必要的信息,了解相关数据的来源。这样,管理层就可以依靠整个网络安全部门了解已识别的风险,而不仅仅是依赖一个人。

3. 内部强调高管的个人责任

SolarWinds遭美国证券交易委员会(SEC)起诉表明,任何故意隐瞒问题不予披露的个人都可能面临个人责任。公司内部也应当强调,高级管理层,包括首席信息安全官(CISO)和其他高级网络或IT员工,首先应当与做出披露决定的个人分享网络安全事件的存在和影响,其次应该确保他们分享的信息是准确的。

4. 设计一套网络安全事件决策的评估体系

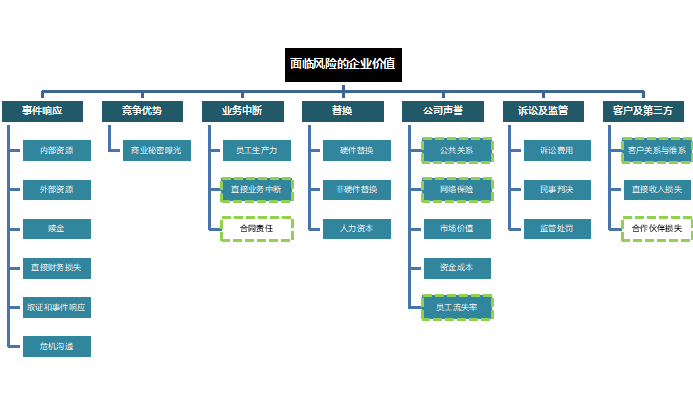

美国证券交易委员会(SEC)尚未发布公司可用于评估网络事件重要性的具体指南或框架,但根据SEC对财务重大错报的指南经验,预计 SEC将要求公司对定量和定性因素进行类似的严格评估。更重要的是,公司应当对网络安全事件建立一套合理的评估体系,以做出需要披露、更重要的是不需要披露的正确决策。以下网络安全重要性框架可作为评估体系的参考:

图片:示例性网络安全重要性框架(图片来源:AlixPartner律所)

本文来自微信公众号:Internet Law Review(ID:Internet-law-review),作者:互联网法律评论