最近一项来自德国达姆施塔特工业大学的研究,便直接回答了这个问题:

恶意软件,仍然可以正常运行。

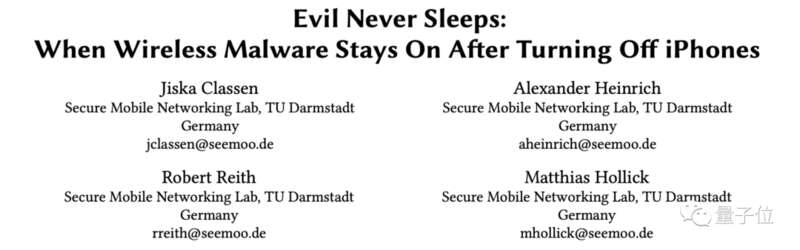

研究的名字也是非常应景——Evil Never Sleep(邪恶永不眠)。

而如此bug的源头,就在于iPhone的无线芯片,也就是实现苹果Find My等功能的关键。

据了解,它们并没有配备数字签名机制(一种安全机制),甚至没有对运行的固件进行加密。

于是乎,这也就成了研究人员的突破口:

首次在低功耗模式(LPM)下,研究iPhone无线芯片存在的安全隐患。

这项研究将发表在国际无线安全研究领域顶会ACM WiSec。

但毕竟这事与许多iPhone用户息息相关,话题一出便引发了不少的热议:

如何攻击关机的iPhone?

这项研究是在iPhone处于LPM模式下进行的。

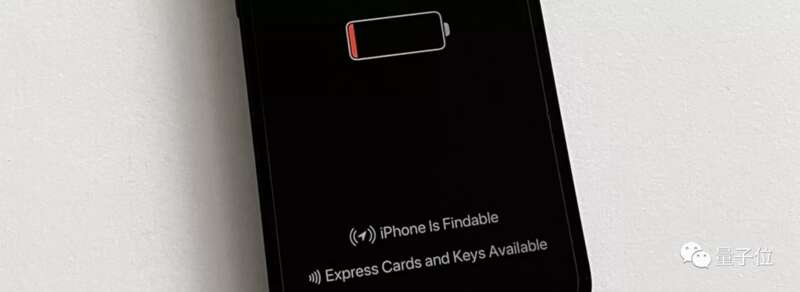

LPM模式并不是手机电量低时,“黄色电池图标”所表示的节能模式。

它是在用户把手机关机或者电量不足iOS系统自动关机时,才会被激活的一种模式。

而在iPhone关机后,虽然所有的iOS软件无法使用,但像Find My、苹果钱包(NFC刷卡)和汽车钥匙等功能还是可以正常运行。

这是因为LPM模式的支持,是在硬件层面上实现的。正如微博博主“好大的奕”所述:

像Find My功能,便是通过Always-on Processor(AOP)处理器实现。

Always-on Processor在iPhone当中,可以控制相当一部分IC的电源,只要IC能够有电源,那么就会有相应的动作。

而也正因LPM是在硬件中实现,所以顾名思义,我们无法通过更改软件组件的方式来删除它。

“这便构成了一种新的威胁”,研究人员表示。

具体而言,这项研究逆向工程了多个无线daemon和固件组件,来分析了攻击关机iPhone的可能性。

(daemon是一段连续运行的程序,用于处理计算机系统希望接收到的阶段性的服务需求。)

例如在使用Find My等功能时,防止固件篡改是iPhone一个重要的安全屏障。

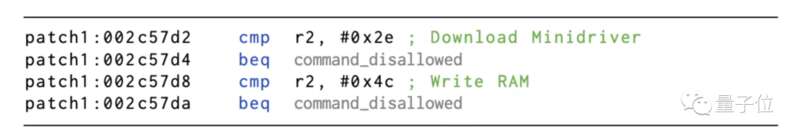

像iOS 可以使用供应商特定的HCI命令写到可执行RAM区域。这是一个应用.hcd文件所需的传统功能,在iPhone 13蓝牙芯片中仍然存在。

该芯片在运行期间,通过一个禁用HCI命令的补丁来保护自己不被修改。

然而,团队通过研究却发现,这个补丁是可以被修改的:

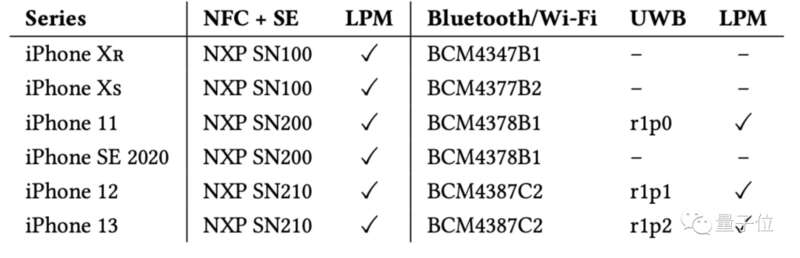

并且被修改的补丁,在多款iPhone上都能正常运行:

除此之外,研究人员还采用了一种逆向工程,确保了结果的可重复性。

对此,研究人员认为苹果LPM特性的设计似乎主要是由功能驱动的,没有考虑预期应用程序之外的威胁。

鉴于蓝牙固件可以被操纵,这会将SE接口暴露给iOS:

苹果应该增加一个基于硬件的开关来断开电池的连接。

最后,研究人员还提到,苹果工程师在这项研究发表之前已经审阅过了,但没有针对内容提供任何反馈。

研究引发争议虽然这项研究揭露了iPhone存在的一大漏洞,但研究中的一句话却引发了网友们的不少争议——

“研究目前仍是理论性的。”

许多网友认为,即便是披露bug,也需要拿出一些“真实的缺点”:

然而,热议的另一个焦点,很自然地落到了安卓头上:

毕竟除了iPhone之外,像三星和华为等同样也有这种功能的硬件存在。

正如“好大的奕”所说:

这种相当于是为了能够给用户实现更多的方便而牺牲掉一小部分的隐私和安全性。

可取或者不可取,这只能说仁者见仁,智者见智吧。

研究团队介绍这项研究来自德国达姆施塔特工业大学,安全移动网络实验室(Secure Mobile Networking Lab)。

论文Jiska Classen是实验室的成员之一,目前是博士后,专注于无线安全和逆向工程领域。

Alexander Heinrich也是来自该实验室的博士生。

他的研究聚焦于运行在苹果平台上的无线协议安全和隐私。

其余两位合著者Robert Reith和Matthias Hollick,也均来自该实验室。