在商店里,有来自世界各地开发者提供的丰富的扩展程序或应用,极大地方便了用户的使用。

但是一直以来,浏览器插件也存在诸多弊端,尤其是对黑灰产团伙来说,插件商店无疑是一个非常方便的“跳板”。

那些在Chrome商店里浑水摸鱼的恶意插件,无时不刻在危害用户安全。

简而言之,这些恶意插件往往会伪装成正常的浏览器工具,被用户下载安装后,就能劫持用户电脑、植入恶意代码、窃取用户信息、挖矿、跳转恶意网站等等。

尽管Chrome开发团队会在插件上架前进行审核,并不断改进安全评估方式。

但是,屡禁不止的恶意插件还是给Chrome团队带来不小的困扰——它们上架速度甚至比谷歌删除它们的速度还快。

12月中旬,捷克安全软件开发商AVAST! 发布的最新研究报告显示,在谷歌及微软浏览器插件商店里发现了一批恶意插件。

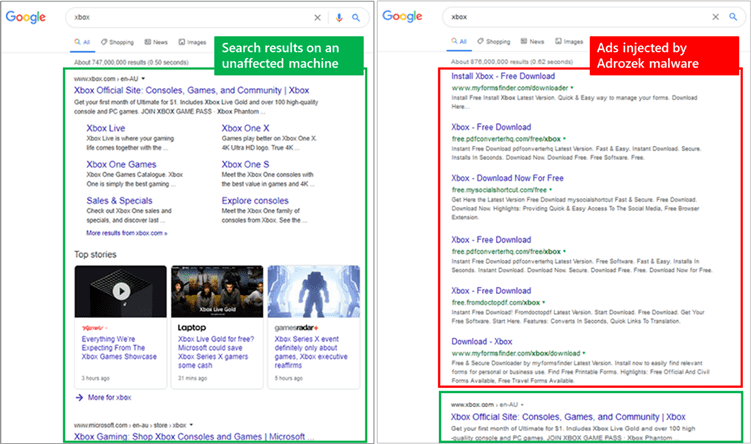

这些插件会篡改用户的搜索结果页面、重定向到钓鱼网站、收集敏感信息等。

报告称,根据浏览器商店中这些插件的下载数量,全球可能有超过300万人受到影响。

更重要的是,这些恶意插件自2018年在Chrome商店上架至今,都没有被谷歌和用户发现。

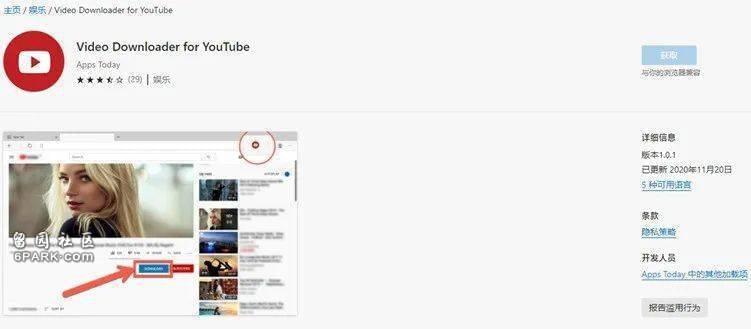

跟之前曝光的恶意插件类似,这一批也全部都是伪装成工具类的恶意插件,冒充为国外热门社交网站的辅助工具。

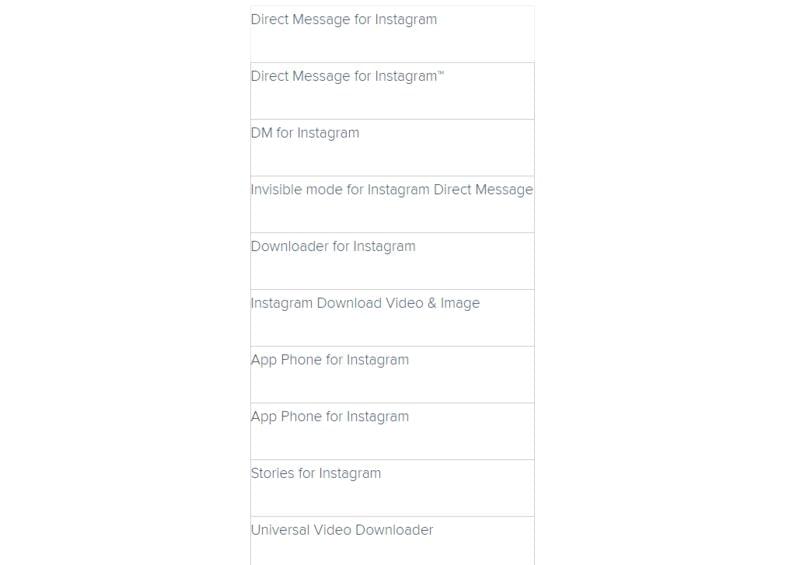

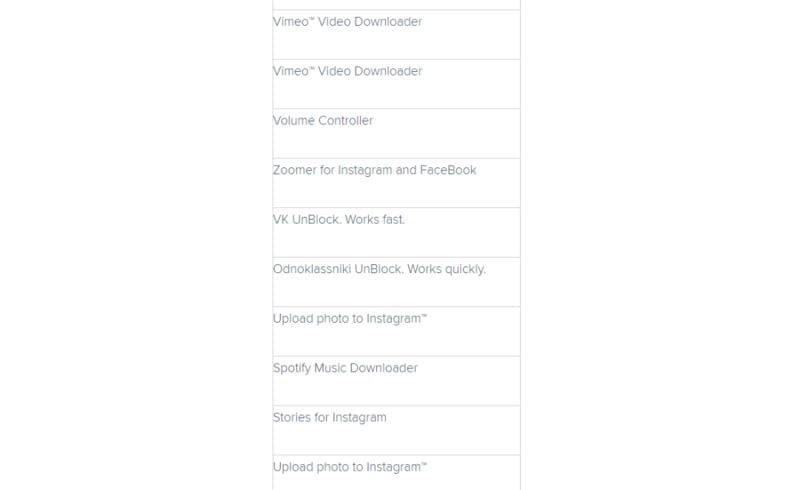

部分恶意插件名单:

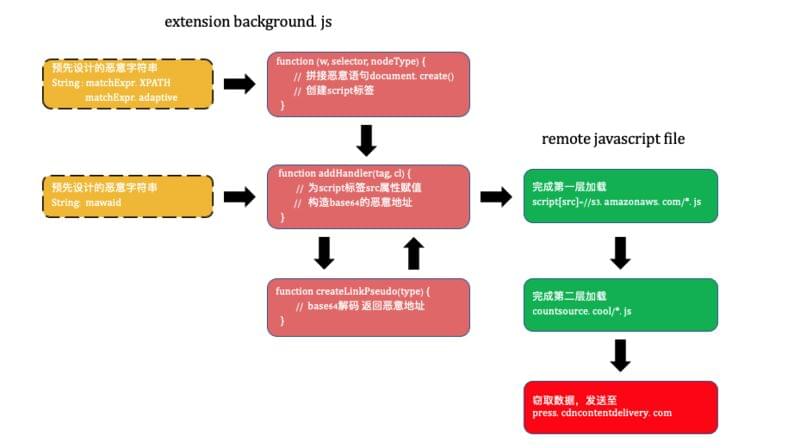

相对其他普通恶意插件,这类插件很难被发现的原因在于,它们的恶意代码都被层层加密隐藏,只在特定的情况下才会被调用。

所以,直到现在谷歌或微软在面对这类问题依然很难给出一个完美的解决办法。

几天前,美团技术团队官方也发布了一篇文章,揭露了一批恶意浏览器插件。

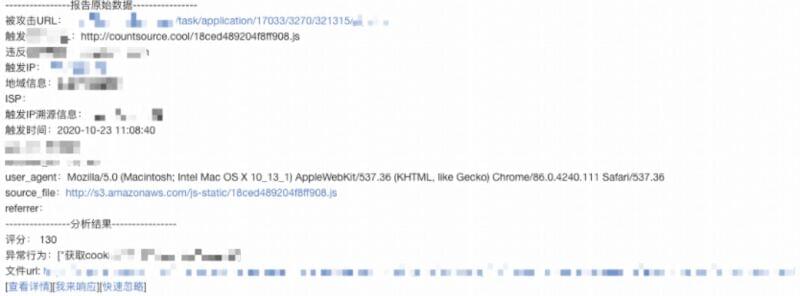

据了解,今年10月,美团安全运营平台发现流量中存在恶意Java请求,最终锁定恶意请求由Chrome浏览器安装的恶意插件引起。

该恶意Java文件会窃取Cookie,并强制用户跳转到恶意色情站点、推广链接等。

最终 技术团队经过数据比对,发现该插件与Lnkr Ad Injector木马特征吻合。

随后,通过上述特征,团队又经过一番排查后,发现了大量与Lnkr木马相关的域名和插件。

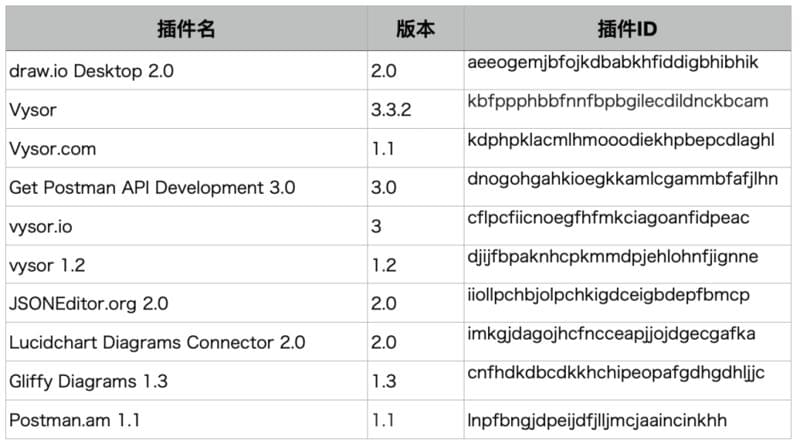

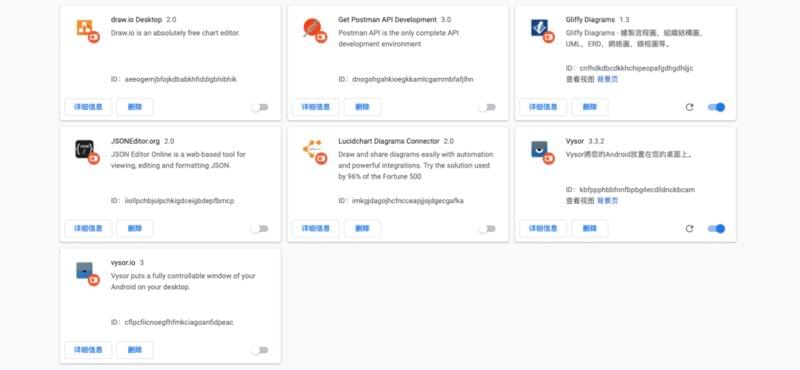

截止目前,排查到的包含Lnkr木马特征的恶意插件有:

如 图中所示,不止一款恶意插件仿冒知名工具Postman。

根据美团技术团队介绍,Lnkr木马的攻击范围极广,受其影响的应用、用户数量也是非常庞大的。

攻击者可以方便地通过传播恶意浏览器插件,达到控制用户浏览器加载远程恶意资源的目的。

这样一来,无论是注入广告,还是窃取敏感信息、内网探测等,对攻击者来说都是轻而易举。

那么,对于这类恶意插件的开发者,我们就真的没有办法了吗?

实际上,早在2018年,国内就曾有这样一起案例。

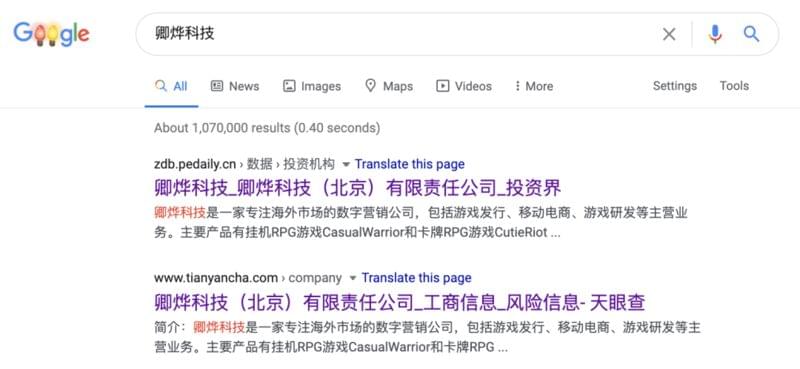

根据北京市海淀区人民法院刑事判决书(2018)京0108刑初714号,海淀区人民检察院起诉某科技公司及其高管“制作、传播主要针对境外计算机用户的破坏性程序”,在2015年到2017年获取巨额违法所得折合人民币8004万元。

而案中的被告,就开发了野马浏览器、 ozip、 Siviewer等软件,在用户不知情的情况下,在Chromium内核的浏览器安装crx插件,劫持了用户的浏览器主页,且禁止用户更改。

该案的最终的审判结果是,被告人犯破坏计算机信息系统罪,判处有期徒刑二年。

此前有报道称,在过去十年中,Chrome等浏览器的插件商店在网络犯罪分子中“备受青睐”。

同时,随着今年以来Edge浏览器的使用量不断增加,这类事件未来将变得更加普遍。

因此,建议大家在使用插件前,一定要参考评论、认准开发者。

另外,在使用插件时,也要警惕限制敏感权限的访问,如果有条件的话,可以对插件manfiest.json文件进行轻量级的排查。

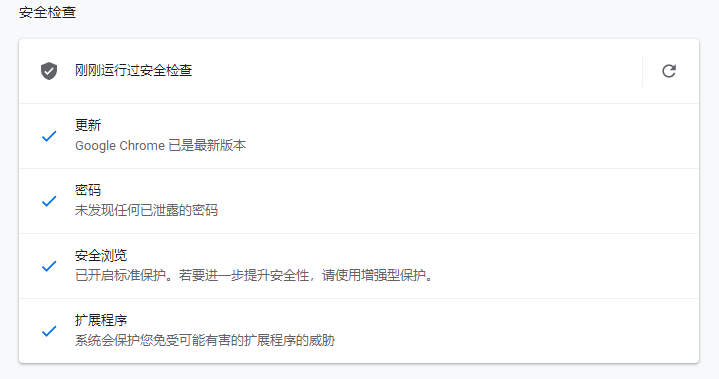

或者还有一个简单的方法,就是利用最新版Chrome中自带的插件安全检查工具。

爆款文案